Ringkasan E-Book (IT Auditing Using Controls To Protect Information Assets. Second Edition)

Chapter 5

Auditing Routers, Switches, and Firewalls

Anggota Kelompok:

- Desi Natalia

- Fardan Alghifari

- Marliana Dwi

- Ridwan Fajar

- Rizki Ferditama

Router,

Switch, dan Firewall Audit

Jaringan adalah dasar

dari infrastruktur operasi TI, sehingga data dapat melintang di antara

pengguna, Penyimpanan data, dan pemrosesan data. Router, switch, dan firewall

bekerja sama untuk mengaktifkan transfer data sekaligus melindungi jaringan,

data, dan pengguna akhir.

Latar

Belakang

Pada 1962 Paul Baran dari RAND Corporation

ditugaskan oleh Angkatan Udara Amerika Serikat untuk belajar bagaimana

mempertahankan kontrol atas pesawat dan nuklir-ons setelah serangan nuklir.

Proyek ini terutama dimaksudkan untuk jaringan militer menjaga komunikasi

dengan perintah lain di seluruh Amerika Serikat dalam hal bencana. Pada 1968,

ARPA (Advanced Research Projects Agency) memberikan kontrak kepada ARPANET

(AD-vanced Research Projects Agency Network) untuk BBN (Bolt, Beranek, dan

New-Man). Jaringan fisik dibangun pada 1969, menghubungkan empat node:

University of California di Los Angeles, Stanford Research Institute (SRI),

Univer-sity of California di Santa Barbara, dan University of Utah. Jaringan

kabel bersama hanya menggunakan sirkuit 50-kbps. Dari sana, internet

dikembangkan dan terbang ke masyarakat modern; hari ini berfungsi sebagai

tulang punggung dari setiap perusahaan besar di planet ini. Pada 1973,

pengembangan dimulai pada protokol yang kemudian disebut Transmission con-trol

Protocol/Internet Protocol (TCP/IP), tetapi pada 1977 sebelum itu ditunjukkan.

Protokol baru ini diciptakan untuk memungkinkan jaringan komputer yang beragam

untuk interkoneksi dan com-municate dengan satu sama lain. Sepuluh tahun

kemudian, di 1983, TCP/IP menjadi Core Internet Protocol pada ARPANET. ARPANET

dibagi menjadi dua jaringan, MILNET dan ARPANET. MILNET cenderung untuk

melayani kebutuhan militer, dan ARPANET dimaksudkan untuk mendukung komponen

riset iklan yang nantinya akan mencakup perdagangan.

Hal-hal yang ada pada Jaringan Pengauditan

- Protocol: Host berkomunikasi satu sama lain dengan terlebih dahulu menggunakan bahasa umum, atau protokol. Perangkat keras dan perangkat lunak yang menangani komunikasi harus tahu bagaimana untuk komunikasi antara perangkat yang berbeda pada jaringan. Protokol mendefinisikan aturan dengan perangkat yang setuju untuk komunikasi.

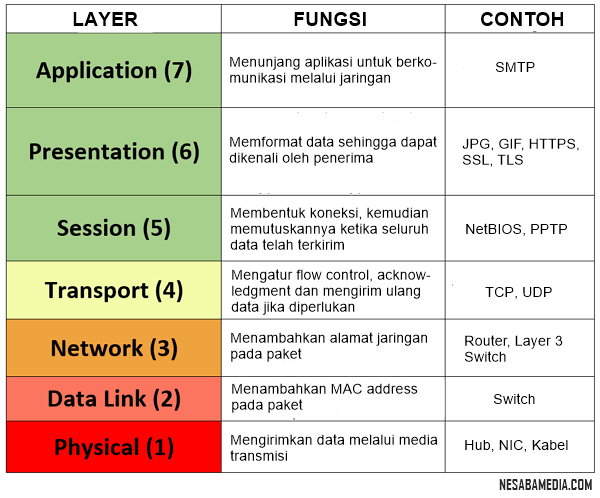

- Osi Model: Model OSI tujuh lapisan menggambarkan bagaimana data bergerak dari satu sistem ke sistem lain. Model ini membantu menjelaskan bagaimana membangun aplikasi, protokol, dan peralatan yang memindahkan data dari aplikasi ke kabel fisik. Dua model berlapis umum adalah model ISO OSI dan model TCP/IP. Model TCP/IP memiliki lima lapisan yang secara longgar berhubungan dengan lapisan dalam model ISO OSI.

Routers

and Switches

Dua komponen perangkat

keras utama dari jaringan adalah switch dan router.

Routers:

Router menghubungkan rute data antara jaringan menggunakan Layer 3

alamat jaringan, biasanya alamat IP. Router beroperasi di OSI Layer 3. Setelah

data diarahkan ke jaringan tujuan, data pergi ke switch di mana host tujuan

berada. Switch menggunakan alamat MAC host tujuan, pada OSI Layer 2, untuk

mengirim data sisa jalan ke host.

Switches:

Sebuah saklar adalah

perpanjangan dari konsep hub. Hub mengambil bingkai yang diterimanya pada port

tertentu dan mengulanginya ke setiap Port di hub. Sebuah saklar memiliki fitur

pembelajaran, dimana ia mempelajari alamat MAC untuk setiap host yang

dicolokkan ke port switch. Setelah mengetahui informasi ini, switch akan

mengulangi frame hanya ke port yang berisi alamat MAC tujuan yang benar. Segala

sesuatu di tingkat saklar biasanya ditangani dengan alamat MAC, diwakili oleh

OSI Layer 2.

Firewalls

Firewall jaringan

sangat penting dalam peran mereka untuk melindungi jaringan. Firewall juga

dapat membantu untuk membangun jaringan yang dapat diakses oleh publik atau

hanya mitra tertentu. Firewall telah berkembang menjadi fungsi khusus yang

mencakup melindungi mesin virtual dari satu sama lain pada jaringan maya atau

melindungi host Web dari serangan jaringan secara spesifik menargetkan lalu

lintas web.

A.Paket Penyaringan Firewall

Paket Penyaringan

Firewall pada dasarnya adalah router yang beroperasi pada Layer 3 menggunakan

set ACL.

B.Firewall Inspeksi Stateful

Inspeksi Stateful, Stateful Packet Inspection (SPI)

atau dinamis paket penyaringan firewall, beroperasi pada lapisan 3 dan 4.

Router memungkinkan untuk membangun dan memelihara sesi eksternal dengan alamat

lain.

C.Aplikasi Firewall

Firewall tingkat aplikasi menggabungkan fungsi

firewall tipikal yang beroperasi di lapisan OSI bawah dengan daya dan

pemeriksaan mendalam terhadap kesadaran aplikasi. Contoh berupa alat atau host

yang menyaring lalu lintas web sebelum menyentuh server web. Berdasarkan

perilaku dan isi dari lalu lintas web, keputusan dapat dibuat secara dinamis

untuk menolak akses ke server web.

D.Gerbang aplikasi proxy

Gerbang aplikasi proxy mengelola percakapan antara host, bertindak sebagai

perantara di tingkat aplikasi model OSI. Karena proxy membangun kembali

percakapan ke tujuan, mereka secara efektif dapat menyembunyikan sumber

percakapan. Proxy dapat menerapkan aturan autentikasi, pencatatan, atau konten.

Salah satu keuntungan dari gerbang aplikasi proxy adalah kemampuan potensial

untuk menghentikan sesi terenkripsi, decode data, membaca data dalam clear-text,

encode data, dan kemudian memulai kembali yang dienkripsi ke tujuan.

E.Teknologi tambahan pada firewall

Teknologi firewall ini

mencakup Dedicated Proxy Servers, Virtual Private Networking, Net-work

Access Control, Unified Threat Management, Web Application Firewalls, dan

Fire-walls for Virtual Infrastructures.

Auditing

Switches, Routers, and Firewalls

Langkah audit

dibagi menjadi langkah umum dan langkah spesifik. Langkah audit umum berlaku

untuk peralatan jaringan pada umumnya, diikuti oleh bagian tertentu untuk

router, switch, dan firewall. Bekerja melalui bagian pertama kontrol umum

terlepas dari audit dan kemudian pindah ke bagian tertentu yang dibutuhkan

untuk menyelesaikan audit.

1.Langkah-langkah

Audit Peralatan Jaringan Umum.

Mulai audit dengan

meminta insinyur jaringan untuk salinan file konfigurasi dan versi perangkat

yang ingin diaudit. Untuk router dan switch hampir semua informasi yang diinginkan

terletak di file konfigurasi, dan mencegah harus login ke perangkat berulang

kali.

2.Tinjau

kontrol di sekitar pengembangan dan pemeliharaan konfigurasi.

Langkah ini adalah

menangkap semua yang membahas manajemen konfigurasi, mempertahankan konfigurasi

aman firewall. Kegagalan untuk mempertahankan konfigurasi subjek firewall untuk

penyimpangan dalam teknologi atau proses yang mempengaruhi keamanan jaringan.

Tinjau setiap perubahan pada firewall segera untuk memastikan bahwa perubahan

tidak sengaja menurunkan kinerja atau keamanan aset firewall.

3.Verifikasi semua layanan yang tidak

perlu dinonaktifkan.

Menjalankan layanan yang tidak perlu dapat membuat

rentan terhadap resiko terkait kinerja dan keamanan. Hal ini berlaku dari

setiap host atau perangkat dan menambah permukaan serangan yang tersedia untuk

penyerang potensial.

4.Pastikan bahwa praktik manajemen

SNMP yang baik diikuti.

Protokol manajemen

jaringan sederhana (SNMP) menunjukkan cara yang sering diabaikan untuk

mendapatkan akses administratif penuh ke perangkat jaringan. Langkah ini

mungkin tidak dapat diterapkan ke peralatan, jika peralatan tidak mendukung

manajemen SNMP atau dinonaktifkan.

5.Pastikan kontrol kata sandi yang tepat digunakan.

Password yang lemah dan tidak terenkripsi

memungkinkan penyerang untuk menebak atau membaca password dengan mudah di

plaintext. Kontrol kata sandi yang kuat sangat penting untuk melindungi

peralatan jaringan. Versi lama perangkat lunak jaringan memungkinkan menyimpan

password dalam teks jelas secara default.

6.Pastikan bahwa protokol manajemen yang aman digunakan jika memungkinkan.

Telnet mengirimkan semua informasi dalam teks jelas,

yang memungkinkan password dan informasi lainnya untuk dilihat dengan Sniffer.

Versi SNMP 1 dan 2 serupa. Alternatif yang aman adalah SSH, IPSec, dan SNMPv3.

7.Pastikan bahwa backup saat ini ada untuk file konfigurasi.

Jauhkan salinan dari semua konfigurasi perangkat

jaringan dalam mudah diakses, File ini berisi setiap komentar yang dapat

membantu untuk memberikan perspektif pengaturan konfigurasi dan filter. Backup

ini juga bisa sangat berharga untuk mendiagnosis dan pulih dari kegagalan

jaringan yang tak terduga.

8.Verifikasi bahwa pencatatan diaktifkan dan dikirim ke sistem terpusat.

Log harus dikumpulkan untuk AAA dan sistem

peristiwa. Log juga harus dikirim ke host untuk mencegah gangguan dengan

informasi. Kegagalan untuk menyimpan log dapat mencegah administrator dengan

benar mendiagnosis masalah jaringan atau perilaku berbahaya.

Evaluasi penggunaan Network Time Protocol (NTP)

Gunakan NTP dalam mensinkronisasi waktu untuk

timestamp pada semua peristiwa log. waktu ini sangat berharga dalam pelaporan

dan pemecahan masalah.

1.Verifikasi bahwa spanduk dikonfigurasikan untuk membuat semua pengguna

yang terhubung mengetahui kebijakan perusahaan untuk penggunaan dan pemantauan.

Sebuah spanduk peringatan yang dengan jelas menandai

router atau beralih sebagai milik pribadi dan melarang akses yang tidak sah

sangat penting jika kompromi pernah menghasilkan tindakan hukum.

2.Pastikan proses standar dan terdokumentasi ada untuk membangun perangkat

jaringan.

Proses yang terdokumentasi memberikan

pengulangan desain yang aman dan kualitas kerja yang lebih tinggi, membantu

mencegah kesalahan umum yang dapat menyebabkan gangguan layanan atau kompromi

jaringan.

3.Verifikasi bahwa mitigasi serangan Spanning-Tree Protocol diaktifkan

(BPDU Guard, Root Guard).

Resiko yang terkait dengan jenis serangan ini

termasuk memberikan penyerang kemampuan untuk menggunakan Protokol

Spanning-Tree untuk mengubah topologi jaringan. Protokol Spanning-Tree

dirancang untuk mencegah loop jaringan berkembang. Switch akan mempelajari

topologi jaringan dan memindahkan port melalui empat tahap —blok, dengar,

pelajari, dan teruskan — karena memastikan bahwa loop tanpa akhir tidak

berkembang dalam pola lalu lintas jaringan.

4.Verifikasi bahwa ada ambang batas yang membatasi lalu lintas siaran /

multicast pada port.

Mengkonfigurasi kontrol badai membantu

mengurangi risiko pemadaman jaringan jika terjadi badai penyiaran.

5.Pastikan bahwa perutean sumber IP dan siaran yang diarahkan IP

dinonaktifkan.

Routing sumber IP memungkinkan pengirim paket IP

untuk mengontrol rute paket ke tujuan, dan siaran yang diarahkan IP

memungkinkan jaringan untuk digunakan sebagai alat yang tidak disengaja dalam

serangan smurf atau fraggle.

Referensi :

IT Auditing: Using Controls to Protect

Information Assets second edition, Chris Davis and Mike Schiller with Kevin

Wheeler, (McGraw-Hill, 2011).

Komentar

Posting Komentar